Risultati chiave

- Il giornalista del New York Times Ben Hubbard è stato preso di mira dallo spyware Pegasus del gruppo NSO tramite un messaggio SMS del giugno 2018 che prometteva dettagli su “Ben Hubbard e la storia della famiglia reale saudita”.

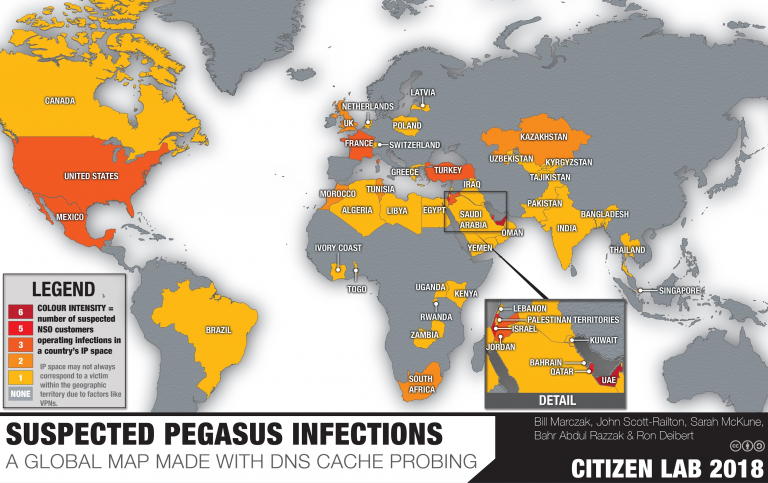

- L’SMS conteneva un collegamento ipertestuale a un sito Web utilizzato da un operatore Pegasus che chiamiamo KINGDOM. Abbiamo collegato il Regno all’Arabia Saudita. Nel 2018, il REGNO ha anche preso di mira i dissidenti sauditi tra cui Omar Abdulaziz, Ghanem al-Masarir, E Yahya Assiri, così come un membro dello staff di Amnesty International.

- Hubbard fa parte di un crescente gruppo di giornalisti presi di mira dallo spyware Pegasus. Citizen Lab ha anche identificato prove che suggeriscono che un operatore Pegasus potrebbe aver infettato obiettivi mentre impersonava il c nelle settimane precedenti e successive all’uccisione di Khashoggi nel 2018.

1. Contesto

Pegasus è il nome di un prodotto spyware per telefoni cellulari realizzato da NSO Group, una società israeliana che sviluppa e vende tecnologia di sorveglianza. Dal 2016, i ricercatori hanno documentato l’abuso di Pegasus contro giornalisti, difensori dei diritti umani e membri della società civile. In un caso, Pegasus è stato utilizzato per prendere di mira la moglie di un giornalista ucciso in Messico.

Diversi rapporti di Citizen Lab e Amnesty International nel 2018 hanno mostrato che un operatore Pegasus collegato ai sauditi che chiamiamo KINGDOM stava prendendo di mira dissidenti e critici del regime. Il 31 luglio 2018, Amnesty International e Citizen Lab hanno riferito che un membro dello staff di Amnesty International, nonché un “attivista saudita con base all’estero” (in seguito identificato come il dissidente londinese Yahya Assiri) è stato preso di mira con Pegasus. Il 1° ottobre 2018, Citizen Lab ha riferito che Omar Abdulaziz, residente permanente canadese e dissidente saudita, è stato preso di mira con Pegasus. Durante il periodo in cui il suo telefono è stato monitorato, Abdulaziz era apparentemente in stretto contatto con il giornalista assassinato del Washington Post Jamal Khashogghi.

L’11 novembre 2018, Forbes ha riferito che il dissidente saudita, Ghanem al-Masarir, è stato preso di mira con Pegasus. Se gli obiettivi avessero cliccato sui collegamenti nei messaggi di testo ricevuti, l’operatore di KINGDOM sarebbe stato in grado di monitorare da vicino le comunicazioni e i piani di queste persone. Abdulaziz ha intentato una causa contro il gruppo NSO in Israele e al-Masarir ha intentato una causa contro l’Arabia Saudita nel Regno Unito.

2. Reporter del New York Times preso di mira

Ben Hubbard è il capo dell’ufficio di Beirut del New York Times . Prima della sua promozione a quel ruolo, Hubbard riferì dell’Arabia Saudita, compreso il principe ereditario Mohamed Bin Salman (MbS). In un annuncio della sua promozione, il New York Times notò che Hubbard aveva “prodotto rapporti profondamente rivelatori da una società chiusa che sta cambiando rapidamente sotto un ostinato principe ereditario”, e aveva “… tolto il sipario dall’inesorabile consolidamento del principe .”

2.1. Tentativo di infezione da Pegasus

Il 21 giugno 2018, Hubbard ha ricevuto un SMS sul suo telefono in cui si leggeva in arabo: “Ben Hubbard e la storia della famiglia reale saudita”. Hubbard ha fornito questo messaggio al Citizen Lab nell’ottobre 2018 per l’analisi. Con il consenso di Hubbard, ora si è in grado di riferire su questo caso.

Il collegamento inviato a Hubbard portava al sito arabnews365 [.] Com, ed era stato inviato da un mittente che si faceva chiamare “Arabnews”.

Hubbard ricorda di non aver cliccato sul collegamento.

2.2. Collegamento con Pegasus Infrastructure

Al momento dell’invio dell’SMS a Hubbard, il dominio arabnews365 [.] Com era attivo e apparteneva alla porzione dell’infrastruttura Pegasus del Gruppo NSO utilizzata dall’operatore KINGDOM. Il dominio è stato anche identificato in modo indipendente da Amnesty International come appartenente all’infrastruttura del gruppo NSO.

Nel 2016, Citizen Lab ha pubblicato il dissident Million Dollar , il primo pubblico di ricerca per identificare spyware Pegasus del Gruppo NSO. In Million Dollar Dissident , abbiamo riferito di un tentativo di intrusione del telefono dell’attivista degli Emirati Arabi Uniti (EAU) Ahmed Mansoor utilizzando un messaggio di testo con un collegamento dannoso che prometteva “Nuovi segreti sulla tortura degli Emirati nelle prigioni di stato”.

3. Lo spyware commerciale danneggia la democrazia e la libertà di stampa

Poiché le forze antidemocratiche e autoritarie sono in aumento in molti paesi, i giornalisti sono sempre più bersagli di sorveglianza e danni fisici. Prodotti come lo spyware Pegasus di NSO Group forniscono ai clienti del governo un potente strumento per monitorare segretamente i giornalisti, le loro fonti e le storie su cui stanno riportando. Molti dei clienti di NSO Group sembrano non avere una supervisione rigorosa sui loro servizi di sicurezza e hanno una comprovata esperienza di violazioni dei diritti umani, comprese le minacce contro i giornalisti.

3.1. Un elenco crescente di giornalisti presi di mira con Pegasus

Dal 2016, le indagini condotte da Citizen Lab e altri ricercatori hanno ora identificato almeno 13 giornalisti e attori dei media civici presi di mira dallo spyware Pegasus ( Figura 4 ). Solo in Messico, abbiamo documentato almeno nove giornalisti presi di mira con Pegasus . Azam Ahmed del New York Times ritiene di aver ricevuto un tentativo di infezione mentre lavorava in Messico, ma il messaggio è stato cancellato prima che Citizen Lab fosse in grado di analizzarlo.

In modo preoccupante, sia in Messico che in Arabia Saudita, i tentativi di infezione da spyware sono stati collegati o associati a uccisioni mirate. Ad esempio, il rapporto sulla sorveglianza saudita di Omar Abdulaziz è stato pubblicato il 1 ° ottobre 2018. Il giorno seguente, Jamal Khashoggi, il confidente di Abdulaziz con cui aveva comunicato da mesi, è stato giustiziato. Allo stesso modo, due giorni dopo che il giornalista investigativo messicano Javier Valdez Cárdenas è stato ucciso in un omicidio legato al cartello, sua moglie e colleghi hanno ricevuto messaggi SMS progettati per installare Pegasus sui loro telefoni. Questi legami tra omicidi e tentativi di sorveglianza mirata fanno eco recente nel giornalismo investigativo nel Financial Times in dettaglio obiettivi contro la diaspora ruandese , compresi attivisti dell’opposizione e altri esiliati minacciati dagli squadroni della morte ruandesi.

3.2. Spyware commerciale utilizzato per hackerare i giornalisti

Lo spyware Pegasus di NSO Group non è l’unica tecnologia di sorveglianza commerciale sul mercato, né lo spyware commerciale è l’unico mezzo con cui è possibile effettuare la sorveglianza abusiva dei giornalisti.

Una precedente ricerca di Citizen Lab ha identificato lo spionaggio mirato contro giornalisti etiopi legati al governo etiope e l’utilizzo di spyware venduti da Hacking Team (ora noto come Memento Labs) e Cyberbit (un fornitore di spyware con sede in Israele). Il rapporto Stealth Falcon descrive in dettaglio una campagna di spionaggio digitale mirata contro la giornalista britannica Rori Donaghy che utilizza uno spyware su misura collegato nei resoconti dei media alla società di sicurezza informatica Dark Matter con sede negli Emirati Arabi Uniti. Allo stesso modo, la nostra ricerca ha documentato numerosi casi di spionaggio digitale mirato contro giornalisti e testate giornalistiche che coprono Russia , Tibet e Cina , risalenti al 2009.

La ricerca accademica sulla sicurezza dei giornalisti mostra che i giornalisti non condividono le stesse pratiche e percezioni sulla sicurezza digitale in tutta la professione. Ad esempio, uno studio ha rilevato che una mentalità comune per i giornalisti è quella di dare la priorità alla sicurezza digitale solo se percepiscono le storie su cui stanno lavorando come abbastanza sensibili da attirare l’attenzione delle autorità governative.

Facendo eco a questi risultati, la ricerca in corso da parte del Citizen Lab rileva che i giornalisti investigativi tendono a prendere la sicurezza digitale più seriamente rispetto ai loro colleghi che lavorano su ritmi non investigativi e hanno una maggiore familiarità con gli strumenti e le pratiche di sicurezza digitale.

In qualità di giornalista investigativo che trattava un argomento delicato, Ben Hubbard era diffidente nei confronti dei messaggi sospetti e ha scelto di condividere quello che ha ricevuto con noi per l’analisi. Tuttavia, non tutti i giornalisti presi di mira stanno lavorando su un argomento in cui il rischio di sorveglianza può essere così evidente.

Alcuni studi dimostrano che le differenze nell’istruzione e nella formazione, insieme ad altre variabili come incentivi finanziari e cultura istituzionale, possono svolgere un ruolo chiave nel colmare o aggravare le lacune nelle pratiche di sicurezza digitale. Ad esempio, uno studio peer-reviewed che ha intervistato giornalisti negli Stati Uniti e in Francia ha scoperto che giornalisti, editori e personale tecnico possono concettualizzare e dare priorità alle questioni di sicurezza in modo diverso, con l’effetto che i giornalisti possono resistere e risentirsi per gli sforzi dall’alto verso il basso per cambiare le pratiche di sicurezza, o può vedere la sicurezza come importante, ma fatica a ottenere il sostegno istituzionale per la sua attuazione. In Un altro studio simile il coinvolgimento di giornalisti con sede negli Stati Uniti ha riscontrato una generale mancanza di cultura della sicurezza nel giornalismo e conflitti tra giornalisti e professionisti IT all’interno delle organizzazioni giornalistiche come tra le principali barriere all’adozione di strumenti e pratiche da parte dei giornalisti.

Nel complesso, questo corpo di ricerca mostra che sono necessarie ulteriori azioni per preparare i giornalisti alle minacce digitali che devono affrontare. Riteniamo che i rapporti, come questo, che continuano a esporre casi reali di minacce digitali affrontate dai giornalisti possano aiutare a motivare coloro che si agitano per un’attenzione più metodica alla sicurezza digitale nelle scuole di giornalismo e nelle testate giornalistiche.

4. Conclusione

La presa di mira di un altro giornalista, in questo caso del New York Times, rende chiaro che l’attuale regime normativo per l’industria dello spyware non funziona. In assenza di una forte regolamentazione e controllo, l’industria continuerà a sostenere l’autoritarismo aiutando le potenti élite a contrastare invisibilmente il lavoro dei giornalisti che cercano di tenerne conto.

Nel 2019, il Relatore speciale delle Nazioni Unite sulla promozione e la protezione del diritto alla libertà di opinione e di espressione ha concluso che i quadri giuridici esistenti sono insufficienti e ha chiesto una moratoria sull’esportazione, vendita, trasferimento, uso o assistenza degli strumenti di sorveglianza sviluppata privatamente fino a quando non sarà in vigore un regime di salvaguardia conforme ai diritti umani.

Sfortunatamente, gli stati non hanno agito, portando le vittime ad assumersi la responsabilità nelle proprie mani. Solo nel 2019, sono state intentate diverse cause contro le società di spyware e i loro clienti governativi, con querelanti tra cui obiettivi di spyware , un’organizzazione per i diritti umani e una grande azienda tecnologica . Sebbene queste cause possano essere l’opzione migliore a breve termine, questo approccio frammentario non può fornire gli stessi vantaggi di una regolamentazione globale del settore. Finché non ci sarà un’azione su questo fronte, i media e le altre istituzioni che ci proteggono saranno vulnerabili come mai prima d’ora.