Una nuova analisi degli attacchi di website fingerprinting (WF) rivolti al browser web Tor ha rivelato che è possibile per un avversario carpire un sito web visitato da una vittima, ma solo in scenari in cui l’attore della minaccia è interessato a uno specifico sottoinsieme dei siti web visitati dagli utenti.

“Mentre gli attacchi possono superare il 95% di precisione quando si monitora un piccolo insieme di cinque siti web popolari, gli attacchi indiscriminati (non mirati) contro insiemi di 25 e 100 siti web non riescono a superare una precisione dell’ 80% e 60%, rispettivamente“, hanno detto i ricercatori Giovanni Cherubin, Rob Jansen e Carmela Troncoso in un documento recentemente pubblicato.

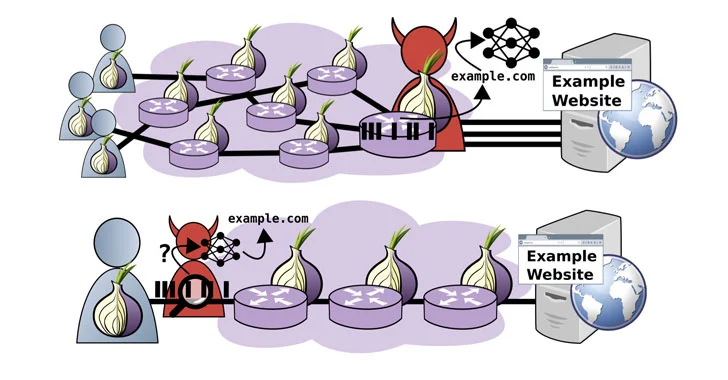

Il browser Tor offre una “comunicazione non collegabile” ai suoi utenti instradando il traffico internet attraverso una rete overlay, composta da più di seimila relè, con l’obiettivo di rendere anonimi la posizione e l’utilizzo da parte di terzi che conducono la sorveglianza della rete o l’analisi del traffico. Raggiunge questo obiettivo costruendo un circuito che attraversa un relay di entrata, uno intermedio e uno di uscita, prima di inoltrare le richieste agli indirizzi IP di destinazione.

Inoltre, le richieste sono criptate una volta per ogni relay per ostacolare ulteriormente l’analisi ed evitare la fuga di informazioni. Mentre i client Tor stessi non sono anonimi rispetto ai loro relay di ingresso, poiché il traffico è criptato e le richieste saltano attraverso più salti, i relay di ingresso non possono identificare la destinazione dei client, così come i nodi di uscita non possono discernere un client per la stessa ragione.

Gli attacchi Website fingerprinting su Tor mirano a rompere queste protezioni di anonimato e permettono ad un avversario che osserva i modelli di traffico criptato tra una vittima e la rete Tor di prevedere il sito web visitato dalla vittima. Il modello di minaccia ideato dagli accademici presuppone un attaccante che gestisce un nodo di uscita – in modo da catturare la diversità del traffico generato da utenti reali – che viene poi utilizzato come fonte per raccogliere tracce di traffico Tor e concepire un modello di classificazione basato sull’apprendimento automatico in cima alle informazioni raccolte per dedurre le visite ai siti web degli utenti.

Il modello avversario comporta una “fase di formazione online che utilizza le osservazioni del traffico Tor genuino raccolto da un relè di uscita (o relè) per aggiornare continuamente il modello di classificazione nel tempo“, hanno spiegato i ricercatori, che hanno eseguito relè di entrata e uscita per una settimana nel luglio 2020 utilizzando una versione personalizzata di Tor v0.4.3.5 per estrarre le informazioni di uscita rilevanti.

Per mitigare qualsiasi preoccupazione etica e di privacy derivante dallo studio, gli autori del documento hanno sottolineato le precauzioni di sicurezza incorporate per prevenire la fuga di siti web sensibili che gli utenti possono visitare tramite il browser Tor.

“I risultati della nostra valutazione del mondo reale dimostrano che gli attacchi WF possono avere successo in natura solo se l’avversario mira a identificare i siti web all’interno di un piccolo insieme“, hanno concluso i ricercatori. “In altre parole, gli avversari non mirati che puntano a monitorare in generale le visite ai siti web degli utenti falliranno, ma gli avversari mirati che prendono di mira una particolare configurazione del client e un sito web possono avere successo“.